Samba версии 3.6.3 и все предыдущие версии оказались подвержены удаленному выполнению произвольного кода с правами root (CVE-2012-1182). Данную атаку может совершить анонимный не аутентифицированный пользователь, достаточно иметь доступ к сетевому порту Samba.

Проблеме подвержены все версии Samba с 3.0.x по 3.6.3 включительно. Всем пользователям Samba рекомендуется в экстренном порядке провести обновление до представленных корректирующих выпусков. Для уже не поддерживаемых веток Samba подготовлены патчи.

Уязвимость была выявлена участниками программы Zero Day Initiative и о проблеме изначально было сообщено ещё 15 марта. Вполне вероятно, что существует 0-day exploit in the wild.

Проблема вызвана ошибкой в генераторе кода для механизма RPC (Remote Procedure Call), которая приводит к формированию небезопасного кода, участвующего в осуществлении передаваемых по сети RPC-вызовов. В результате ошибки проверка переменной через которую передаётся размер массива и проверка переменной с запрошенной под этот массив памятью производятся независимо друг от друга. Значение обеих переменных устанавливаются на стороне клиента и полностью контролируются им. Таким образом создаётся возможность передачи массива заведомо большего размера, чем может вместить выделенный под него буфер, что приведёт к наложению “хвоста” массива на другие структуры данных.

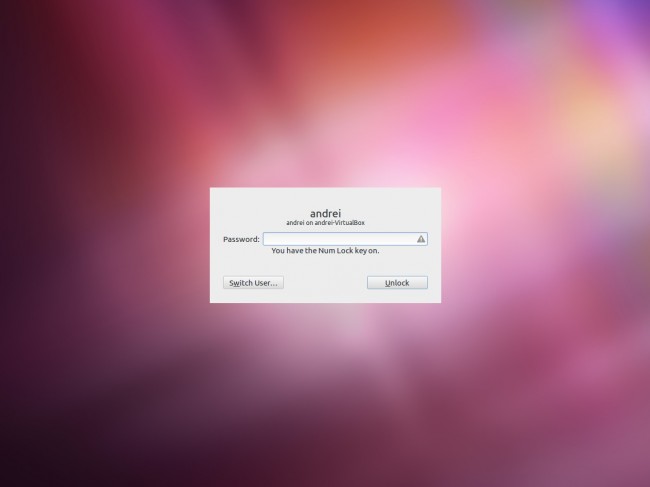

Как это не прискорбно, но пакеты с исправлением пока не доступны для Ubuntu Linux. Проследить их выход можно тут: lists.ubuntu.com.

12 Апрель, 2020

12 Апрель, 2020  Борис

Борис